Cloudflare Tunnel – Der sichere Weg ins eigene Netzwerk

Wir alle kennen es: Man bastelt an seinem Homelab, hat Docker-Container, kleine Webdienste, vielleicht ein Dashboard oder eine "Cloud" für Dateien – und natürlich will man ab und zu auch von außen darauf zugreifen.

Doch dann kommen die Sorgen: Portfreigaben? Firewall öffnen? DynDNS? Irgendwie fühlt sich das alles nach „offener Haustür“ an.

Ich wollte genau das vermeiden. Und so bin ich auf Cloudflare Tunnel gestoßen.

Was ist ein Cloudflare Tunnel?

Einfach gesagt:

Ein Cloudflare Tunnel baut eine verschlüsselte Verbindung von innen nach außen auf.

Dein Server (z. B. ein Raspberry Pi oder Homelab-Host) öffnet selbst die Verbindung zu Cloudflare – nicht umgekehrt.

Das heißt: Kein offener Port, kein direktes Routing ins Heimnetz, kein NAT-Gefummel.

Cloudflare wird damit sozusagen dein „sicherer Mittelsmann“. Du registrierst eine Domain, startest den Tunnel – und alles läuft über Cloudflares Netz.

Warum das so genial ist – gerade fürs Homelab

Wer schon einmal versucht hat, sein Homelab von außen erreichbar zu machen, kennt die Stolperfallen:

- Ports am Router öffnen

- Reverse Proxy einrichten

- SSL-Zertifikate aktuell halten

- IPv6 vs. IPv4 (meist Chaos)

Mit Cloudflare Tunnel fällt das meiste davon weg.

Du bekommst automatisch HTTPS über Cloudflare, brauchst keine Portfreigaben und bist gleichzeitig hinter einer starken Schutzschicht (DDoS, Rate Limiting usw.).

Ich nutze es z. B. für interne Tools, Dashboards oder kleine Admin-Seiten. Selbst wenn der Tunnel-Prozess mal ausfällt, bleibt mein Netzwerk von außen komplett unsichtbar (klar, komme ich dann von außen aber auch nicht mehr an die Dienste).

Wie sicher ist das Ganze?

Der Tunnel basiert auf TLS-Verschlüsselung und authentifiziert sich über ein Token, das du nur einmal beim Einrichten erhältst.

Der Verbindungsaufbau startet immer von deiner Seite aus.

Das bedeutet: Kein offener Inbound-Port, keine Angriffsfläche über den Router.

Klar, Cloudflare sitzt technisch gesehen „zwischen dir und der Welt“, aber durch ihre Zero-Trust-Architektur ist das Ganze sehr robust. Wer will, kann sogar Access-Richtlinien einbauen (z. B. Login via Google oder GitHub, bevor man eine Seite sieht).

DNS – kurz und knackig

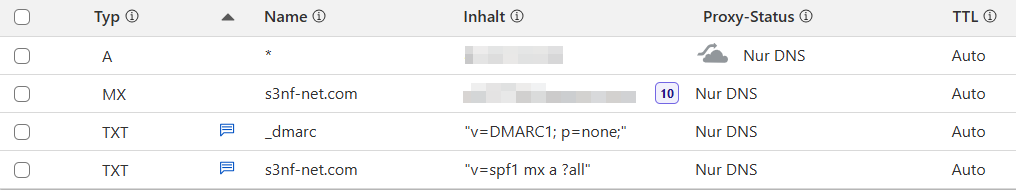

Damit alles sauber läuft, brauchst du in Cloudflare nur ein paar Einträge, wobei die meisten auch schon direkt bei der Einrichtung automatisch erkannt werden.

In meinem Falle war es allerdings so, das ich ein komplett Paket bei einem Hoster bestellt hatte - sprich eine Domain mit Webspace und Mail.

Mein Ziel war es daher, Mail beim Hoster zu lassen, damit ich dort weiterhin mit Outlook und Co. wie gewohnt meine Mails abrufen kann. Mich selbst um einen Mail-Server kümmern möchte ich zudem nicht unbedingt.

Um dies zu erreichen sind bei Cloudflare in den DNS Einstellungen auf einige Punkte dann Augenmerk zu legen:

Der A-Record mit dem Wildcard (*) zeigt auf die IP des Hosters.

Folgend kommen denn die MX und TXT Records welche für die Mail-Situation noch relevant sind. Wie geschrieben wurden bei meiner Config alle Werte bereits automatisch seitens Cloudflare erkannt / übernommen.

Damit bleibt dein Mailverkehr beim Hoster.

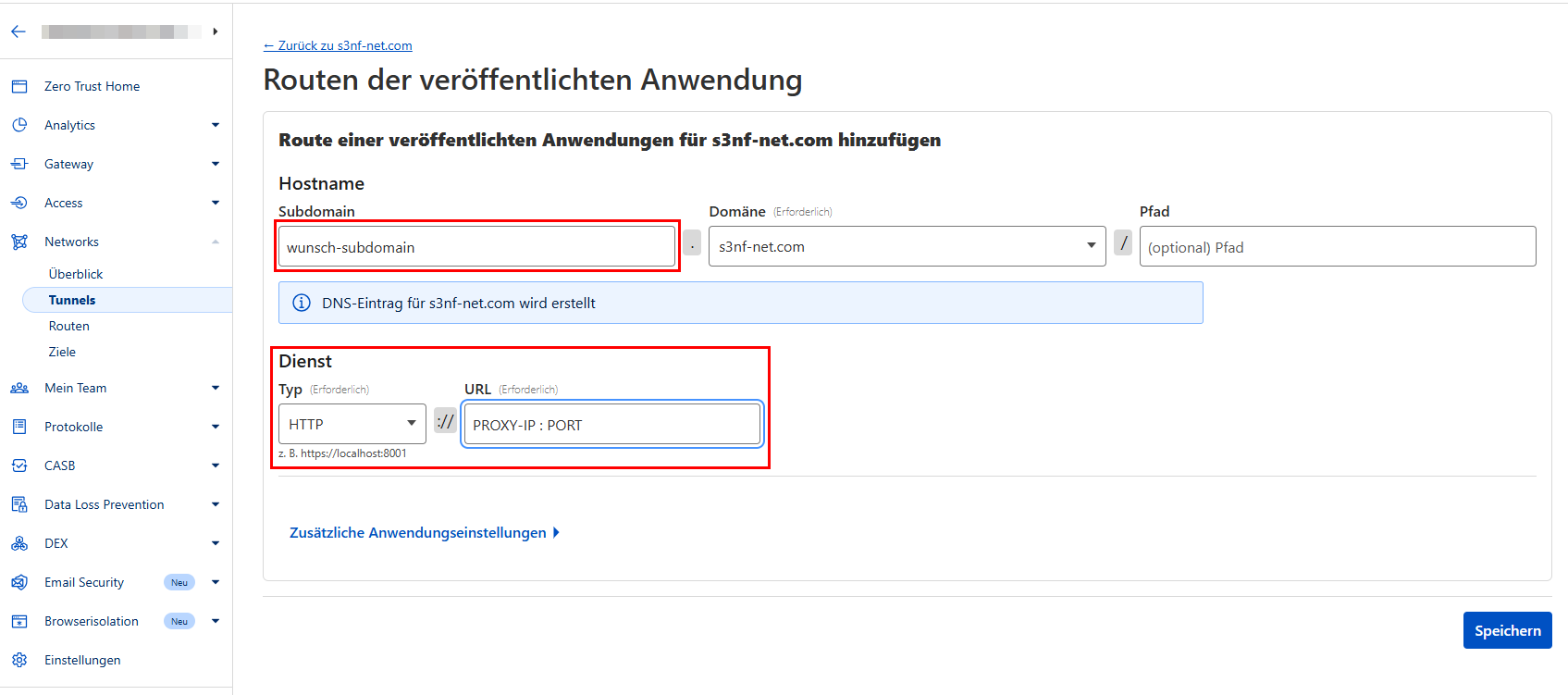

Den Webtraffic kannst du nun mit CNAME-Records auf deinen Tunnel legen. Entweder direkt hier in den DNS Einstellungen oder besser über die Cloudflare Zero-Trust Tunnel Konfiguration.

Auch hier ist eigentlich alles soweit selbsterklärend. Wer mag, kann auch die Hauptdomain (z. B. www.deinedomain.de) über Cloudflare leiten. Dafür einfach einen Eintrag mit "www" und und einen ohne Subdomain anlegen. Bei IP und Port gebt ihr die interne Netz-IP und den Port des Services an, der unter der eingestellten Subdomain erreicht werden soll.

Die Sache mit dem Proxy

Nur ganz kurz angerissen: Ich habe mich in meinem Setup für den Nginx Proxy Manager entschieden. Warum? - Leichtgewichtig, gut einzurichten und für meine Anwendungsfälle bisher super ausreichend. Weiteres Kriterium: das Ding gibt's als Docker-Container.

Ebenfalls habe ich so die Einfachheit erlangt, bei Cloudflare immer die selbe IP und Port-Nummer bei den Diensteinstellungen nutzen zu können. Sprich Cloudflare -> Proxy -> Dienst.

Docker

In einem Docker Szenario fügt sich für mich so alles wunderbar zusammen:

Der Cloudflare-Tunnel: Docker-Container

Der Proxy: Docker Container

Webserver: Docker Container

Viele weiter Dienste: Docker Container

Damit erreicht man eine sehr angenehme Flexibilität, kann "mal eben schnell" was testen. Abgesehen davon gibt es im Universum der Container unzählige Dinge die Spaß machen: Cloud-Dienste, Webserver, Game-Server, PDF-Tools, Netzwerk-Tool, Web-Dienste.... da findet jeder was an dem es sich zu basteln lohnt.

Ein Beispiel von Gitea hab ich hier sogar schon beschrieben

Fazit

Für mich ist der Cloudflare Tunnel inzwischen Standard in meinem Setup.

Ich kann sicher und ohne Portfreigaben auf mein Homelab zugreifen, habe automatisch HTTPS und kann Domains flexibel routen.

Gerade wer privat viel experimentiert oder Services im eigenen Netzwerk betreibt, wird das Ding lieben.

Einmal eingerichtet – läuft einfach.

Und wenn du wie ich Spaß daran hast, dein System weiter abzusichern oder zu automatisieren: Mit Cloudflare Tunnel hast du die perfekte Basis dafür gelegt.